ความปลอดภัยแบบ Zero-Trust เป็นแนวคิดที่ว่า Never trust, Always verify อย่าเชื่ออะไรโดยที่ยังไม่มีการตรวจสอบ นั่นก็คือ ทุกสิ่งทุกอย่าง ไม่ว่าจะเป็นบุคคล ระบบ หรืออุปกรณ์ใด ๆ ทั้งที่มาจากภายในหรือภายนอกองค์กร ควรจะมีการตรวจสอบอยู่เสมอ

หากย้อนไปในยุคไอทีปี 2010, John Kindervag แห่ง Forrester ในช่วงปี 2010 เป็นผู้ริเริ่มแนวคิดนี้แล้วนำมาประยุกต์กับการทำงาน โดยการจัดเก็บข้อมูลบนอินเทอร์เน็ตขององค์กรต้องยืนยันตัวตนก่อนเข้าถึงข้อมูลได้ ซึ่ง John ใช้คำว่า Zero-Trust ที่พิจารณา Network Topology เป็นการพิสูจน์ตัวตนของผู้ใช้งานและอุปกรณ์ในเน็ตเวิร์ค โดยแนวคิดการรักษาความปลอดภัยตามยุคไอที 2010 มีทั้งหมด 3 กลุ่ม คือ

- ผู้ใช้งาน

- อุปกรณ์

- แอปพลิเคชัน

เป้าหมายคือ เพิ่มความแข็งแกร่งให้กับระบบเครือข่ายและให้สิทธิ์การเข้าถึงข้อมูลขององค์กรได้อย่างสมบูรณ์ เช่น การใช้งาน VPN และ การควบคุมการเข้าถึงเครือข่ายด้วย Network Access Control (NAC) ฯลฯ

ต่อมาในภายหลัง Google ได้ประยุกต์แนวคิดนี้ใหม่ เพื่อให้สอดคล้องกับโลกไอทีในปัจจุบัน เพราะการพัฒนาของระบบไอที ทำให้องค์กรไม่จำเป็นต้องเก็บข้อมูลไว้ที่เดียวอีกต่อไป แต่ปรับเปลี่ยนมาจัดเก็บในรูปแบบ Cloud หรือ SaaS แทน ทำให้การป้องกันแบบเดิมอาจจะไม่ได้ผล

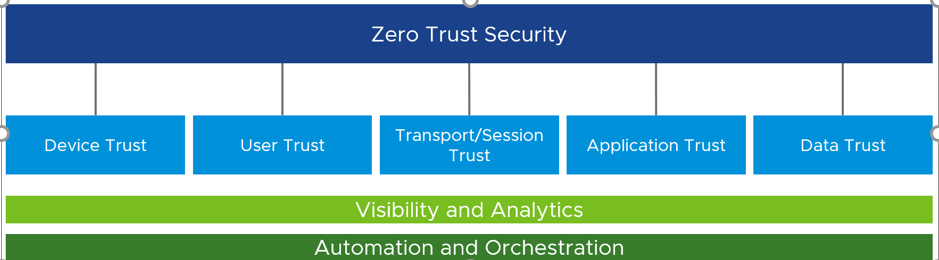

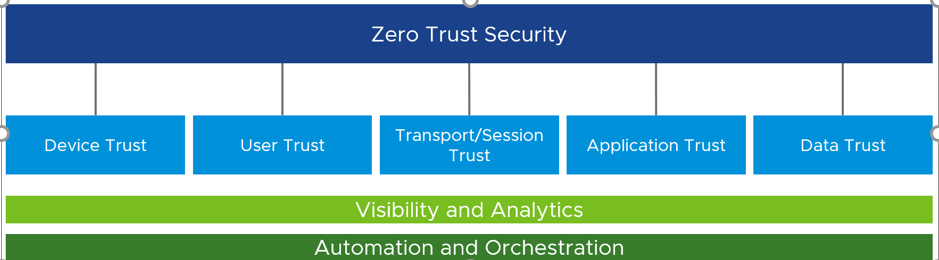

รวมถึงองค์กรเองก็ไม่สามารถควบคุมการเข้าถึงอุปกรณ์ได้ทุกอย่างได้ เพราะพนักงาน หรือผู้ใช้งานทั่วไปสามารถเข้าถึงแอปพลิเคชัน/ระบบ ได้ทุกประเภท เช่น software-as-a-service, on-premise , native, virtual และยังนำไปใช้งานบนอุปกรณ์ทุกประเภท (มือถือ, เดสก์ท็อป, IoT) จึงทำให้ Google คิดวิธีเพิ่มการรักษาความปลอดภัยในปัจจุบันมาทั้งหมด 5 รูปแบบ ดังนี้

1. ความน่าเชื่อถือของอุปกรณ์

ผู้ดูแลระบบไอทีองค์กรนั้น จะต้องมีข้อมูลอุปกรณ์ทั้งหมดของบริษัท เช่น ข้อมูลผู้ใช้งาน ฮาร์ดแวร์ ซอฟต์แวร์ แพทซ์ ระบบปฏิบัติการ รวมถึงมีโซลูชันที่ตรวจสอบจัดการและควบคุมอุปกรณ์เหล่านี้ได้ โดยสามารถตรวจสอบว่าอุปกรณ์มีความน่าเชื่อถือหรือไม่ และเป็นไปตามข้อกำหนดนโยบายความปลอดภัยที่กำหนดไว้ล่วงหน้าหรือไม่

ซึ่งการใช้ โซลูชันการจัดการปลายทาง unified endpoint management (UEM) แบบครบวงจรช่วยให้ผู้ดูแลระบบสามารถจัดการตรวจสอบและควบคุมอุปกรณ์ทั้งหมด เช่น มือถือ เดสก์ท็อป แล็ปท็อป และ อุปกรณ์ IoT ต่าง ๆ ได้ในทุกแพลตฟอร์มจากอุปกรณ์ควบคุมของ ผู้ดูแลระบบเพียงเครื่องเดียว อีกทั้งการบูรณาการเทคโนโลยีการตรวจจับปลายทางและการตอบสนอง (EDR) ต้องมีความสามารถปรับปรุงการรักษาความปลอดภัย การตรวจหาการกระทำต่อระบบต่าง ๆ ที่มีจุดประสงค์ที่เป็นอันตรายได้

2. ความน่าเชื่อถือของผู้ใช้

การพิสูจน์ตัวตนโดยใช้รหัสผ่านเพียงอย่างเดียว ได้รับการพิสูจน์แล้วว่าไม่มีประสิทธิภาพเพียงพอ ดังนั้น องค์กรต้องใช้วิธีการตรวจสอบผู้ใช้งานให้มีความปลอดภัยมากยิ่งขึ้น เช่น การใช้ Biometric หรือการใช้ Certificate หรือ การการยืนยันตนแบบหลายปัจจัย (MFA) นโยบายการเข้าถึงตามเงื่อนไข (conditional-access policies) และ การให้คะแนนความเสี่ยงแบบไดนามิก (dynamic risk scoring) เป็นต้น

3. Transport / Session Trust

องค์ประกอบที่สำคัญอีกอย่างหนึ่งของ Zero trust คือการเข้าถึงให้น้อยที่สุด แนวคิดคือผู้ใช้งานหรือระบบควรมีสิทธิ์เข้าถึงทรัพยากรที่จำเป็นสำหรับการทำงานโดยเฉพาะเท่านั้น ต้องไม่มากหรือไม่น้อยเกินไป

โดยใช้หลักการเข้าถึงทรัพยากรอย่างจำกัด การเข้าถึงผู้ใช้และให้สิทธิ์ขั้นต่ำที่จำเป็นในการทำงาน ใช้เทคโนโลยีในการสร้างบล็อคเพื่อจำกัดสิทธิการใช้งานให้น้อยที่สุด ตัวอย่างเช่น ช่องสัญญาณในการเชื่อมต่อแอป ช่วยให้แอปพลิเคชันบางตัวสามารถเข้าถึงทรัพยากรภายในได้แบบแอปต่อแอป ไม่เกินขอบเขตนั้นไป

4. ความน่าเชื่อถือของแอปพลิเคชัน

ช่วยให้พนักงานสามารถเข้าถึงแอปพลิเคชันต่าง ๆ รวมถึงแอปพลิเคชัน Windows แบบดั้งเดิมได้อย่างปลอดภัยจากอุปกรณ์ใด ๆ เป็นกุญแจสำคัญในการสร้างพื้นที่ทำงานดิจิทัล ด้วยความทันสมัยของการตรวจสอบผู้ใช้งาน ที่ช่วยให้การลงชื่อเพียงครั้งเดียว หรือที่เรียกกันอย่างคุ้นปากว่า Single Sign On (SSO) กับแอปพลิเคชันทำให้เราได้รับความปลอดภัยและประสบการณ์ผู้ใช้ที่ดีขึ้น

สำหรับแอปพลิเคชันทั่วไปที่ไม่ได้รับการออกแบบมาสำหรับ Zero trust เราสามารถเพิ่มการป้องกันในรูปแบบของการแยก เพื่อที่จะแยกและทำให้แอปพลิเคชันแบบดั้งเดิมมีความทันสมัย สามารถใช้เดสก์ท็อปเสมือนหรือสภาพแวดล้อมของแอปพลิเคชันเพื่อสร้างสะพานเชื่อมระหว่างสถาปัตยกรรมแบบดั้งเดิมและอนาคตโดยยึดตาม Zero Trust

5. Data Trust

ข้อมูลเป็นสิ่งที่มีความสำคัญสูงสุด และเหตุผลทั้งหมดที่เราต้องการความปลอดภัยที่แข็งแกร่งมากพอก็เพราะเราต้องป้องกันการรั่วไหลของข้อมูลนั้นเอง และตรวจสอบให้แน่ใจว่าเป็นข้อมูลที่ถูกต้องและไม่ได้ถูกแก้ไขระหว่างผู้ใช้ของเรากำลังส่งข้อมูลโต้ตอบกัน และด้วยเทคโนโลยีต่าง ๆ เช่น การป้องกันการสูญหายของข้อมูล (DLP) จะช่วยให้มั่นใจในการคัดกรองข้อมูลที่ไม่ต้องการหรือการทำลายข้อมูลที่สำคัญ ที่จะทำการส่งออกไปภายนอกที่ระบบที่ไม่ได้รับอนุญาต แม้ว่าการจำแนกข้อมูลและความถูกต้องส่วนใหญ่จัดการโดยแอปพลิเคชันเอง แต่เราควรปรับปรุงระดับความเชื่อถือในทุกที่ที่เราสามารถทำได้ เมื่อต้องการสร้างสถาปัตยกรรมนี้

เมื่อมีการสร้างความน่าเชื่อถือในระบบต่าง ๆ แล้วการตัดสินใจที่จะอนุญาตหรือปฏิเสธการเข้าถึง ควรจะมีการตรวจสอบอย่างต่อเนื่องเสมอ หากมีการเปลี่ยนแปลงระดับความน่าเชื่อถือ ต้องสามารถทำได้ทันที นอกจากนี้นอกจากการสร้างความเชื่อมั่นใน 5 ข้อหลักข้างต้นแล้ว เราควรจะมีความสามารถในการตรวจสอบระบบเครือข่ายในเชิงลึก และการทำ Automation หรือ Orchestration ถือเป็นหัวใจที่สำคัญมากซึ่งจะมาช่วยลดภาระงานและความผิดพลาดที่จะเกิดขึ้นในการจัดการกับระบบ IT ที่จะต้องมีการเปลี่ยนแปลงอย่างรวดเร็วอยู่ตลอดเวลา